Les conteneurs ont transformé le développement logiciel. Docker a longtemps dominé ce territoire, mais une nouvelle génération d’outils émerge avec des approches différentes. Podman fait partie de ces alternatives qui repensent la sécurité et l’architecture des conteneurs.

🎯 Réponse Rapide et Points Clés :

Podman (POD Manager) est un outil open source pour gérer des conteneurs Linux sans nécessiter de démon en arrière-plan. Compatible avec les images Docker, il s’exécute sans privilèges root, offrant une architecture plus sécurisée et une compatibilité native avec Kubernetes via la gestion de pods.

Les points essentiels à retenir :

- Architecture sans démon (daemonless) pour une sécurité renforcée et une isolation améliorée

- Exécution rootless par défaut : les conteneurs tournent avec les permissions de l’utilisateur

- Compatibilité complète avec Docker CLI et les images du Docker Hub

- Gestion native des pods Kubernetes en environnement local

Pourquoi Podman est né : répondre aux limites de Docker

Docker a démocratisé les conteneurs, mais son architecture centralisée pose des questions de sécurité. Le démon Docker tourne avec les privilèges root et représente un point de défaillance unique. Si ce processus est compromis, c’est tout le système qui devient vulnérable.

Red Hat et la communauté open source ont développé Podman pour adresser ces problématiques. Lancé en 2018, cet outil propose une approche radicalement différente : pas de démon central, pas d’obligation de droits administrateur.

Cette philosophie s’inscrit dans un écosystème plus large d’outils compatibles OCI (Open Container Initiative). Podman s’intègre naturellement avec Buildah pour la construction d’images et Skopeo pour leur manipulation. Cette modularité offre plus de flexibilité que l’approche monolithique traditionnelle.

L’architecture sans démon expliquée

Contrairement à Docker qui utilise un processus client-serveur, Podman lance directement les conteneurs comme des processus enfants. Chaque conteneur devient un processus indépendant dans votre système Linux.

Cette approche simplifie le débogage. Vous pouvez utiliser les outils système classiques (ps, top, systemd) pour surveiller vos conteneurs. Plus besoin de passer par une API intermédiaire.

Le mode rootless devient la norme et non l’exception. Les conteneurs s’exécutent avec vos permissions utilisateur, limitant drastiquement la surface d’attaque. Un conteneur compromis ne peut pas escalader ses privilèges au-delà de votre compte.

Quelle est la différence entre Podman et Docker ?

La différence fondamentale réside dans l’architecture. Docker nécessite un démon qui tourne en permanence avec les droits root. Podman élimine cette dépendance en lançant directement les conteneurs via fork/exec.

En pratique, Podman maintient une compatibilité CLI presque totale avec Docker. La commande alias docker=podman suffit souvent pour basculer vos scripts existants. Les Dockerfiles fonctionnent sans modification, et vous pouvez tirer (pull) des images depuis le Docker Hub sans problème.

Les différences techniques majeures :

- Sécurité : Podman privilégie l’exécution rootless par défaut, Docker nécessite des configurations supplémentaires

- Processus : Chaque conteneur Podman est un processus direct, Docker passe par un démon intermédiaire

- Pods : Podman gère nativement les pods Kubernetes, Docker nécessite des outils tiers

- Systemd : Intégration native avec systemd pour Podman, permettant de gérer les conteneurs comme des services système

La compatibilité en pratique

Podman utilise les mêmes formats d’image OCI que Docker. Une image construite avec Docker fonctionne sous Podman et inversement. Les registres d’images (Docker Hub, Quay.io, registres privés) sont accessibles de manière identique.

La transition depuis Docker se fait généralement sans friction. Les équipes peuvent adopter Podman progressivement, en commençant par les environnements de développement avant la production.

C’est quoi un pod dans l’univers Podman ?

Le concept de pod vient directement de Kubernetes. Un pod regroupe plusieurs conteneurs qui partagent le même espace réseau et peuvent communiquer via localhost. C’est l’unité de déploiement atomique dans Kubernetes.

Podman intègre cette notion nativement. Vous pouvez créer et gérer des pods localement, sans cluster Kubernetes. Cette approche facilite le développement d’applications cloud-native sur votre machine.

Exemple concret : une application web avec son cache Redis. Dans un pod Podman, les deux conteneurs partagent le même espace réseau. L’application accède à Redis via localhost:6379, exactement comme en production sur Kubernetes.

Avantages de la gestion de pods locale

Tester des architectures multi-conteneurs devient trivial. Vous reproduisez localement le comportement de production sans la complexité d’un cluster complet. Les fichiers YAML Kubernetes peuvent même être utilisés directement avec podman play kube.

Cette compatibilité bidirectionnelle accélère le workflow de développement. Vous développez avec des pods Podman, vous déployez avec Kubernetes. Le comportement reste cohérent entre les environnements.

Installation et premiers pas avec Podman

L’installation varie selon votre distribution Linux. Sur Red Hat Enterprise Linux, CentOS Stream et Fedora, Podman est souvent préinstallé ou disponible directement dans les dépôts officiels.

Pour Debian et Ubuntu :

sudo apt-get update

sudo apt-get install podmanSur Fedora et RHEL :

sudo dnf install podmanPour Alpine Linux, activez le dépôt community et installez le package. Arch Linux propose Podman dans les dépôts officiels via pacman.

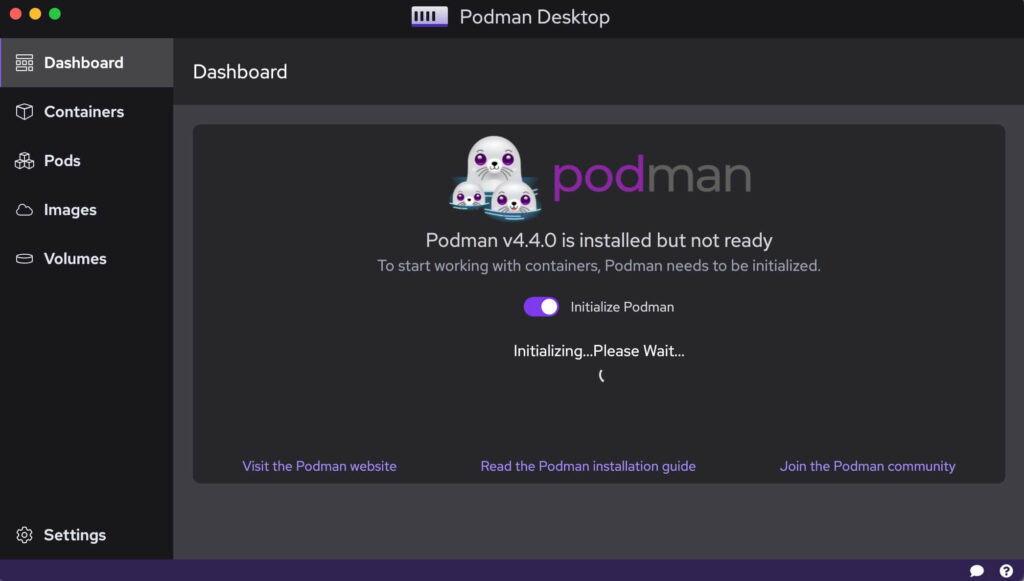

Podman sur macOS et Windows

Podman n’étant pas natif sur ces systèmes, il utilise une machine virtuelle Linux légère. Podman Desktop offre une interface graphique unifiée pour gérer cette VM et vos conteneurs sur toutes les plateformes.

L’installation sur macOS se fait via Homebrew :

brew install podman

podman machine init

podman machine startSous Windows, Podman s’intègre avec WSL2 pour offrir des performances optimales. L’expérience utilisateur reste proche de Linux, avec quelques spécificités liées à la virtualisation.

Utilisation quotidienne : commandes essentielles

La syntaxe Podman reprend celle de Docker. Les commandes de base fonctionnent à l’identique :

podman run: lance un conteneur depuis une imagepodman ps: liste les conteneurs actifspodman images: affiche les images localespodman build: construit une image depuis un Dockerfilepodman pull: télécharge une image depuis un registre

Workflow typique de développement

Démarrer un conteneur Alpine Linux interactif :

podman run -it docker.io/library/alpine:latest /bin/shLancer un serveur web nginx en arrière-plan :

podman run -d -p 8080:80 --name monweb nginxCréer un pod avec plusieurs conteneurs :

podman pod create --name monapp -p 8080:80

podman run -d --pod monapp nginx

podman run -d --pod monapp redisLes logs, l’inspection et le débogage utilisent les commandes habituelles : podman logs, podman inspect, podman exec. L’expérience reste familière pour quiconque a utilisé Docker.

Sécurité renforcée : le mode rootless en détail

Le mode rootless représente l’innovation majeure de Podman. Les conteneurs s’exécutent avec l’UID de votre utilisateur, pas avec root. Cette isolation supplémentaire limite considérablement les risques.

En pratique, un conteneur rootless ne peut pas :

- Modifier les fichiers système hors de votre home

- Écouter sur les ports privilégiés (<1024) sans configuration

- Accéder aux ressources d’autres utilisateurs

- Escalader ses privilèges au niveau système

Cette approche s’aligne avec le principe du moindre privilège. Vous n’accordez que les permissions strictement nécessaires. Les environnements multi-utilisateurs (serveurs partagés, CI/CD) bénéficient particulièrement de cette architecture.

Configuration des permissions réseau

Pour mapper des ports privilégiés en rootless, Linux nécessite une configuration via sysctl. Podman gère cela élégamment avec les user namespaces et le port forwarding automatique.

L’intégration avec systemd permet de lancer des conteneurs au démarrage, même en mode rootless. Vos services conteneurisés démarrent automatiquement avec votre session utilisateur, sans nécessiter root.

Podman Desktop : l’interface graphique moderne

Podman Desktop offre une expérience visuelle pour gérer conteneurs et Kubernetes. Cette application open source, membre de la Cloud Native Computing Foundation (CNCF), simplifie les workflows complexes.

L’interface couvre les opérations courantes :

- Gestion des images (pull, build, push)

- Monitoring des conteneurs actifs

- Visualisation des pods et leur topologie

- Intégration avec les clusters Kubernetes locaux (Kind, Minikube)

- Support des extensions pour étendre les fonctionnalités

Transition depuis Docker Desktop

Podman Desktop vise à offrir une alternative complète à Docker Desktop, sans les contraintes de licence commerciale pour les grandes entreprises. L’outil reste gratuit et open source, quelle que soit la taille de votre organisation.

La compatibilité avec les images Docker et la syntaxe CLI facilite la migration. Les développeurs retrouvent leurs repères rapidement, avec des fonctionnalités supplémentaires comme la gestion native de Kubernetes.

Intégration dans les workflows MLOps et CI/CD

Les pipelines d’intégration continue adoptent progressivement Podman. GitHub Actions supporte nativement Podman, Buildah et Skopeo. Cette intégration permet de construire et tester des images sans privilèges élevés.

Pour le machine learning, Podman simplifie l’isolation des environnements d’entraînement. Chaque expérience tourne dans son conteneur avec ses dépendances spécifiques. Les GPUs peuvent être exposés aux conteneurs via les options appropriées.

L’écosystème d’outils compatibles s’enrichit constamment. Cirrus CI utilise Podman pour exécuter des tâches conteneurisées de manière reproductible. Kind (Kubernetes in Docker) supporte Podman pour lancer des clusters Kubernetes locaux.

Automatisation avec systemd

Podman génère des fichiers systemd pour gérer vos conteneurs comme des services natifs Linux. Cette intégration profonde avec l’init system offre robustesse et observabilité :

podman generate systemd --new --files --name monconteneurLes conteneurs redémarrent automatiquement après un reboot, les logs s’intègrent avec journald, et vous bénéficiez de toute la puissance de systemd (dépendances, timers, ressources).

Conclusion

Podman représente une évolution majeure dans la gestion des conteneurs Linux. Son architecture sans démon, son mode rootless par défaut et sa compatibilité avec l’écosystème Docker en font une alternative crédible et sécurisée.

Les équipes qui privilégient la sécurité, l’intégration système et la préparation Kubernetes trouveront dans Podman un outil parfaitement adapté. La courbe d’apprentissage reste douce grâce à la compatibilité CLI avec Docker.

Prochaine étape : Installez Podman sur votre machine de développement et testez vos conteneurs existants avec alias docker=podman. Explorez ensuite la gestion de pods pour préparer vos applications cloud-native. Consultez la documentation officielle sur podman.io pour approfondir les fonctionnalités avancées.